¿Pero por qué fallan?

La mayoría de las empresas cometen los mismos errores, pero tú puedes liderar el cambio

El modelo tradicional (cómo no deberías estarlo haciendo y el 99% lo hace):

Nuevo Modelo Jama Security (como el 1% de las top companies lo hacen):

Transforma la seguridad de tu empresa con nuestra innovadora plataforma de Ciberseguridad. Protege lo que más importa con confianza y resultados tangibles.

Cada acción que tomamos está guiada por valores que priorizan la seguridad, la ética y la innovación.

Mi misión es ayudarte a evitar los errores que yo cometí al comienzo y a alcanzar tus objetivos de crecimiento sin quemar tu presupuesto.

Fundador de Startup Booster, una agencia de Growth Partner especializada en ayudar a startups tecnológicas a alcanzar el Product-Market Fit y escalar rápidamente. En los últimos 10 años, he fundado 4 startups y he facturado más de $500,000 USD en ingresos, además de levantar más de $500,000 USD en inversión pública y privada.

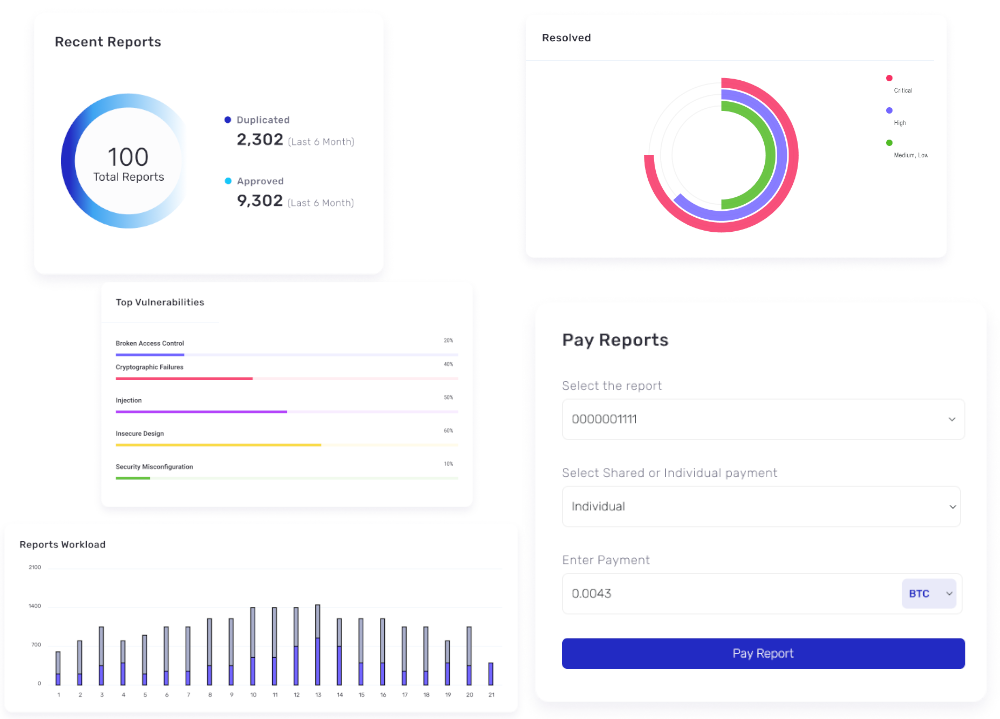

Una plataforma de bug bounty es un servicio que conecta a empresas con investigadores de seguridad (hackers éticos) para identificar y reportar vulnerabilidades en sistemas, aplicaciones o infraestructuras. Las empresas ofrecen recompensas monetarias u otros incentivos a cambio de informes detallados sobre problemas de seguridad, ayudándoles a mejorar sus sistemas antes de que sean explotados maliciosamente.

Las plataformas de bug bounty generalmente siguen los siguientes pasos:

Registro: Las empresas crean programas de recompensas especificando las reglas, el alcance (aplicaciones, sistemas, etc.) y las recompensas.

Participación: Los investigadores de seguridad revisan el programa, realizan pruebas éticas dentro del alcance definido y reportan las vulnerabilidades encontradas.

Validación: La empresa revisa los informes y valida las vulnerabilidades reportadas.

Recompensa: Una vez validado, el investigador recibe la recompensa estipulada según la gravedad de la vulnerabilidad.

Para empresas:

• Identificar vulnerabilidades antes de que sean explotadas por actores maliciosos.

• Colaborar con una comunidad global de expertos en seguridad.

• Mejorar la seguridad de sus sistemas de manera proactiva.

Para investigadores:

• Ganar experiencia y reconocimiento en el ámbito de la seguridad.

• Obtener recompensas monetarias y otros beneficios.

• Contribuir a la seguridad global ayudando a proteger sistemas y usuarios.

• Reglas claras: Cada programa establece términos y condiciones que los participantes deben cumplir, como no realizar pruebas fuera del alcance o no explotar las vulnerabilidades.

• Colaboración transparente: Los investigadores y las empresas trabajan en conjunto para asegurar que los informes sean precisos y se resuelvan de manera efectiva.

• Cumplimiento de leyes: Los participantes deben respetar las leyes locales y las directrices del programa para garantizar que su actividad sea completamente legal y ética.